Как злоумышленники получают доступ к сайтам WordPress

- Большинство владельцев сайтов не знают

- Плагины - ваш самый большой риск

- Держите их в курсе

- Не используйте заброшенные плагины

- Атаки грубой силой - все еще большая проблема

- Использовать вход с мобильного телефона

- Не используйте очевидные имена пользователей

- Включить безопасность входа в Wordfence

- Другие шаги для защиты вашего сайта

- Заключение

В этом блоге мы много пишем о различных уязвимостях, которые могут привести к компрометации сайта. В нашем Обучающий центр мы углубимся в множество важных тем, связанных с безопасностью WordPress. наш удобный контрольный список Например, включает в себя 42 пункта, на которые вы действительно должны обратить внимание. Но не все 42 вещи одинаково важны, верно? В сегодняшнем посте мы углубимся в некоторые очень интересные данные, которые мы собрали пару недель назад в опросе, что позволяет фактам сказать нам, что важнее всего.

Вопрос, который мы задали в опросе:

Если вы знаете, как ваш сайт был взломан, опишите, как злоумышленники получили доступ.

Ответы были в свободной форме, поэтому мы вручную классифицировали ответы. Если респондент выразил какое-либо сомнение в их ответе, мы классифицировали их как неопределенные.

Большинство владельцев сайтов не знают

Из 1032 респондентов, ответивших на этот вопрос, 61,5% не знали, как злоумышленник взломал их сайт . Это не является большим сюрпризом, учитывая, что подавляющее большинство респондентов сами убирают свои сайты, но это беспокоит. Невозможно быть уверенным в том, что вы полностью очистили свой сайт или что уязвимость все еще не существует, не зная, как сайт был скомпрометирован в первую очередь.

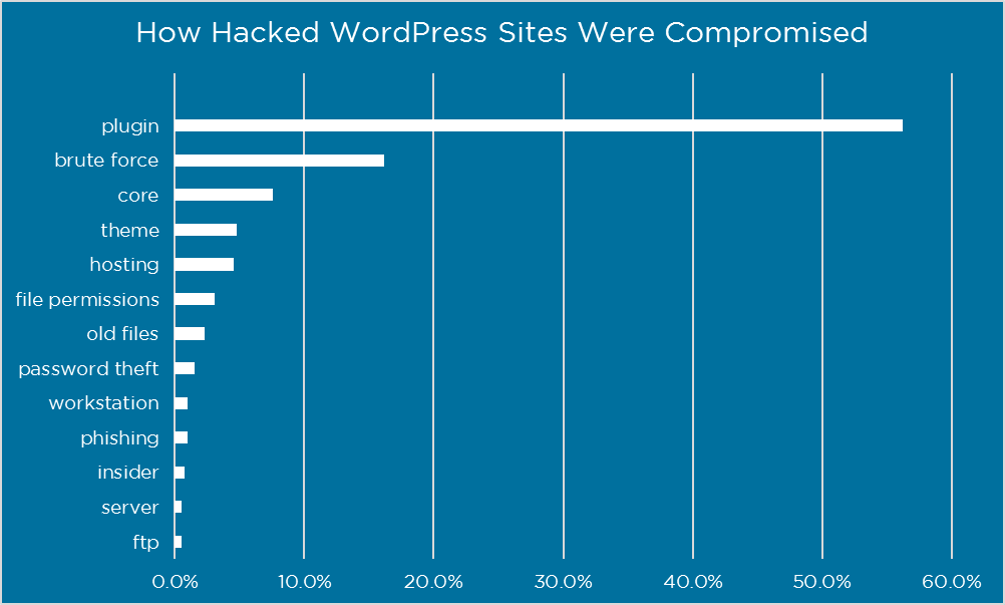

Для владельцев сайта, которые выяснили, как проникли злоумышленники, вот как выглядит разбивка:

В итоге мы постараемся сосредоточиться, прежде всего, на двух главных рисках. Потому что, если вы можете защитить себя от уязвимостей плагинов и атак грубой силы, на вас приходится более 70% проблемы .

Плагины - ваш самый большой риск

Плагины играют большую роль в том, чтобы сделать WordPress таким же популярным, как сегодня. На момент написания этой статьи в официальном каталоге плагинов WordPress доступно для скачивания 43 719 плагинов. Это невероятный выбор программного обеспечения Plug and Play. Но вам, очевидно, нужно быть осторожным с ними, поскольку уязвимости плагинов представляют 55,9% известных точек входа, о которых сообщают респонденты.

Несколько советов о том, как избежать уязвимостей плагина:

Держите их в курсе

Авторитетные авторы плагинов очень быстро исправляют уязвимости при их обнаружении. Поддерживая их в актуальном состоянии, вы гарантируете, что получите выгоду от исправлений, прежде чем злоумышленники смогут их использовать. Мы рекомендуем вам проверять наличие обновлений хотя бы раз в неделю. Кроме того, мы рекомендуем вам обратить внимание на предупреждения, генерируемые при сканировании Wordfence. Wordfence предупреждает вас, когда ваши плагины должны быть обновлены.

Не используйте заброшенные плагины

Вы полагаетесь на то, что разработчик плагинов гарантирует, что их код не содержит уязвимостей. Если они больше не предоставляют обновления, существует высокая вероятность того, что существуют уязвимости, которые не были исправлены. Мы рекомендуем избегать плагинов, которые не обновлялись более 6 месяцев. Для уже установленных плагинов мы рекомендуем проводить аудит не реже одного раза в квартал, чтобы убедиться, что ни один из ваших плагинов не был оставлен их авторами.

Загружайте только плагины с авторитетных сайтов

Если вы собираетесь загружать плагины где-то помимо официального репозитория WordPress, вам необходимо убедиться, что веб-сайт заслуживает уважения. Для злоумышленников один из самых простых способов скомпрометировать ваш веб-сайт - заставить себя самостоятельно загрузить вредоносное ПО. Злоумышленник сделает это, настроив веб-сайт, который выглядит легитимным, и заставит вас загрузить скомпрометированный или «обнуленный» плагин.

Используйте эти советы, чтобы определить, является ли сайт авторитетным источником или нет:

- Eye Test - Является ли сам сайт профессионально разработанным и использует понятный язык для описания продукта? Или это похоже на то, что это было быстро собрано одним человеком?

- Информация о компании - принадлежит ли сайт компании с названием компании в нижнем колонтитуле?

- Условия использования и политика конфиденциальности - есть ли у них условия обслуживания и политика конфиденциальности?

- Контактная информация - предоставляют ли они физический контактный адрес на странице контактов или в своих условиях обслуживания?

- Поиск домена - Google доменное имя в кавычках, например, «example.com». Находите ли вы какие-либо сообщения о вредоносной активности. Добавьте слово «тема» или «плагин» рядом с указанным доменным именем в своем поиске и посмотрите, что из этого получится.

- Поиск по имени - Выполните поиск в Google по названию плагина и посмотрите, не сообщается ли о какой-либо вредоносной активности. Добавьте в поисковую фразу «вредоносное ПО» или «шпионское ПО», что может выявить форумы, обсуждающие вредоносную версию распространяемой темы.

- Поиск уязвимостей - выполните поиск по названию темы или плагина или имени поставщика и включите слово «уязвимость». Это поможет вам узнать, были ли обнаружены какие-либо уязвимости для интересующего вас продукта или для поставщика. Если они своевременно исправили уязвимость, это обычно указывает на то, что они являются ответственным поставщиком, который активно поддерживает свой продукт при возникновении проблем.

Атаки грубой силой - все еще большая проблема

Атака грубой силы - это атака с целью подбора пароля. Злоумышленник должен одновременно указать действительное имя пользователя на вашем веб-сайте, а затем угадать пароль для этого имени пользователя. Несмотря на доступность методов и технологий, которые на 100% эффективны, этот тип атаки все еще остается огромной проблемой, представляя 16,1% известных точек входа в наш опрос.

Несколько советов, как избежать взлома с помощью грубой силы атаки:

Использовать вход с мобильного телефона

Этот подход, также называемый двухфакторной аутентификацией, требует, чтобы пользователь не только знал свой пароль, но и владел своим мобильным телефоном. Эта технология на 100% эффективна в предотвращении атак методом перебора. Wordfence Premium включает эту функцию сегодня.

Не используйте очевидные имена пользователей

Наиболее очевидные имена пользователей, которых следует избегать, это «Администратор» и «Администратор», они являются наиболее распространенными именами пользователей, предпринимаемыми при атаках методом перебора. Также избегайте использования вашего доменного имени, названия компании и имен людей, которые пишут для вашего блога или перечислены в другом месте на вашем сайте.

Включить безопасность входа в Wordfence

Бесплатная версия Wordfence предоставляет длинный список функций безопасности входа в систему. Убедившись, что они включены, вы получаете следующие возможности:

- Обеспечить надежные пароли

- Блокировка пользователей после определенного количества неудачных попыток входа

- Блокировка пользователей после нескольких попыток забытого пароля

- Блокировка неверных имен пользователей

- Предотвращение WordPress от выявления действительных имен пользователей в ошибках входа

- Предотвращение обнаружения имени пользователя с помощью сканирования автора

- Немедленная блокировка IP-адресов, которые пытаются войти в систему как определенный список имен пользователей.

Другие шаги для защиты вашего сайта

Поддерживать все в актуальном состоянии - это ключ. В текущей версии ядра WordPress серьезных известных уязвимостей нет. Однако в старых версиях WordPress существует большое количество известных уязвимостей. Поэтому очень важно поддерживать ядро WordPress в актуальном состоянии. Команда WordPress реагирует быстро, когда о проблеме сообщают, и вы тоже должны это делать.

Многие из наших респондентов указали, что их учетная запись хостинга была каким-то образом взломана. Убедитесь, что у вас есть надежная политика паролей для вашей учетной записи CPanel и любого другого сервера или хостинга связанных учетных записей. Также убедитесь, что вы удаляете любые приложения на вашем сервере, такие как phpmyadmin, которые не являются абсолютно необходимыми. Если вы этого не сделаете, вам также придется поддерживать их и обеспечивать их обновление и безопасность. Каждое приложение является другой конечной точкой, которую можно атаковать. Чем меньше вы защищаете, тем ниже риск .

Защитите свою рабочую станцию, обновляя операционную систему и приложения. Запуск старого уязвимого веб-браузера или старой версии Flash или Adobe reader может сделать вас уязвимым для фишинговых атак, которые могут поставить под угрозу вашу рабочую станцию. После того, как ваша рабочая станция скомпрометирована, злоумышленник может легко установить клавиатурный регистратор для захвата имен пользователей и паролей. Они получат доступ к гораздо большему, чем ваш сайт WordPress.

Надежно храните пароли. Не храните их в виде открытого текста в документе, который может быть скомпрометирован. Вы можете использовать такой продукт, как 1Password, который предоставляет зашифрованное «хранилище» для хранения ваших паролей.

В заключение, как мы уже говорили ранее, удалите все старые данные, которые вам не нужны с вашего сайта. Это включает в себя резервные файлы, которые вам не нужны, файлы журналов, приложения, которые вы не используете, или что-то еще, что вам не нужно на вашем сайте. Старые данные - это еще одна возможная точка входа, которую необходимо защитить, и если вы можете удалить ее, вы уменьшите риск.

Заключение

Безопасность WordPress - это битва на многих фронтах, о чем свидетельствуют 42 позиции в нашем контрольном списке и глубина и широта предметов в нашем постоянно развивающемся Обучающий центр , Но знание - это сила, и данные этого опроса позволяют нам сосредоточиться на том, что важнее всего. Мы надеемся, что вы воспользуетесь возможностью внести свой вклад в улучшение выбора и управления плагинами на своем веб-сайте. Мы также надеемся, что вы пересмотрите свой подход к защите от перебора. Небольшие инвестиции в этих областях принесут большие дивиденды безопасности. Оставайтесь в безопасности!

Похожие

Плагины WordPress: редактор меню администратора... нели инструментов. Это дает пользователям возможность свободно управлять своим меню администратора, скрывать пункты меню, которые могут вызвать проблемы, добавлять дополнительные пункты меню и многое другое! Организовать пункты меню С Редактор меню администратора Вы можете организовать свои пункты меню так, как вам нравится. С помощью функции перетаскивания и сортировки Как должен выглядеть SEO-дружественный шаблон WordPress?

... сайта в результатах поиска. Ниже приведены несколько критериев, которым стоит следовать при поиске шаблона, соответствующего стандартам SEO. RWD (адаптивный веб-дизайн) уже является Как использовать CSS3 Radial Gradient с примером

В предыдущей статье CSS3 Градиентная техника о CSS3-градиенте мы узнали основы техники градиента в CSS. В этой статье мы продолжим и узнаем больше о градиенте CSS3 и особенно о радиальном градиенте CSS3. Если вы обратились непосредственно к этой части руководства, мы рекомендуем вам взглянуть на первую часть статьи, а не на эту часть. Многоцветный градиент давайте продолжим с многоцветным градиентом. 10 отличных бесплатных игр для вашего iPad

... используйте взрывающиеся банки тоже. Одна игра, которая просто должна быть на каждом электронном устройстве, - это пасьянс. Simply Solitaire HD - лучшая игра для пасьянсов, доступная для iPad, и она имеет множество различных режимов и функций для вас. Вы не будете разочарованы этим приложением. Заключение Если вам понравились эти игры для Ipad, Как добавить Favicon в ваш блог WordPress

... в браузере рядом с названием вашего сайта. Это помогает вашим пользователям идентифицировать ваш сайт, а более частые посетители вашего сайта мгновенно распознают это крошечное изображение. Это повышает узнаваемость вашего бренда и помогает вам завоевать доверие аудитории. В нашей статье о наиболее распространенные ошибки WordPress , не добавляя значок избранного, был в числе 25 лучших. Как сделать свадебные приглашения?

... не нашли ли вы те, которые оправдали бы ваши ожидания? Ничего не потеряно! Всегда делай это сам - так, как ты хочешь. Приглашения ручной работы - отличная идея не только для тех, кто не определился, но и для тех, у кого не слишком большой свадебный бюджет. Надевая скромность и простоту, он не будет перегружать ваше портфолио. Каждое из сделанных вами приглашений будет уникальным, а работа, которую вы выполняете, позволит вам «попробовать» в атмосфере брачных обязанностей. Для ваших гостей Internet Explorer 8 не будет установлен

Если у вас возникли проблемы с установкой Internet Explorer 8 (IE 8), присоединяйтесь к клубу. Вы можете столкнуться с рядом сообщений об ошибках. Прочитайте приведенное ниже решение, соответствующее сообщению об ошибке, которое вы видите, чтобы узнать, как правильно установить Internet Explorer 8. Если Как включить SSH в Linux Mint

Как включить SSH в Linux Mint По умолчанию сервер OpenSSH не установлен в Linux Mint. Это краткое руководство покажет вам, как установить и включить SSH в Linux Mint, что позволит вам получить удаленный доступ к операционной системе по сети через SSH. Включить SSH в Linux Mint Открытый терминал Мы будем делать это через командную строку, поэтому сначала откройте терминал. Вы можете найти значок терминала на панели задач в установке Как удалить учетную запись Facebook

Поскольку я родила второго ребенка, у меня нет сил заниматься слишком амбициозными вещами. Чтение книг, изучение, мне ужасно трудно, потому что когда я берусь за книгу, после нескольких прочитанных страниц я начинаю дремать или отвлекаться на тривиальные вещи: я смотрю, смотрю вокруг, смотрю на телефон или кто-то написал или позвонил мне, проверил, что происходит на фб. Мама, бойся бояться! Одним словом, это нельзя описать, но подвести итог: я не могу сосредоточиться, я отвлечен - это Как активировать игры alawar

... водитель компьютерных игр, рассчитанных на широкую аудиторию"> Alawar Entertainment - международный производитель компьютерных игр, рассчитанных на широкую аудиторию. Интересные, красочные, нехитрые сюжеты этих замечательных игрушек полюбили не только дети, но и взрослые. Скачать любую, понравившуюся по описанию игру, можно на сайте alawar.ru. Активировать ее можно несколькими способами. инструкция После того как скачали и установили игру, вам будет Как разделить текст на столбцы?

... не требует специальной подготовки документа. Все, что вам нужно, это документ, над которым мы работали раньше. Давайте посмотрим, как разделить текст на столбцы в Word 2016. После загрузки документа в Word 2016 перейдите к макету и в области « Параметры страницы» нажмите кнопку « Столбцы» . Word 2016 позволяет разделить на четыре части: два или три симметричных столбца или два асимметричных столбца с более крупным столбцом

Комментарии

600. Я тестирую их с марта, и мне было интересно, как укусить их обзор / сравнение - есть ли у вас отдельные обзоры для каждой модели часов или описать их в одной статье?600. Я тестирую их с марта, и мне было интересно, как укусить их обзор / сравнение - есть ли у вас отдельные обзоры для каждой модели часов или описать их в одной статье? Я выбрал один, и я надеюсь, что эта форма будет полезна для вас. Важно: хотя статья посвящена одному бренду, она не является Exe все еще не устранена?

exe все еще не устранена? Пожалуйста, обращайтесь к нам в любое время в социальных сетях за дополнительной помощью: Дополнительное предложение для WinThruster от Solvusoft | EULA | политика конфиденциальности | термины | Удалить Это совсем не сложно, если у вашего телефона есть Wi-Fi, но что, если у него его нет?

Это совсем не сложно, если у вашего телефона есть Wi-Fi, но что, если у него его нет? Не беспокойтесь, я покажу вам, как вы можете использовать высокоскоростной интернет на своем мобильном телефоне Nokia, не платя ничего своему оператору мобильной связи. Как это устроено [ Toc ] Я знаю, что большинство людей не заботятся о том, как все это работает, но все же есть такие, как я, которые дозируют и для этих людей: здесь мы создадим персональный сервер, который Алгоритмы, такие как word2vec а также перчатка преобразуйте слова в векторы, и затем математически сможете решить аналогии, такие как «Лондон - это Англия, как Париж -?

Это совсем не сложно, если у вашего телефона есть Wi-Fi, но что, если у него его нет? Не беспокойтесь, я покажу вам, как вы можете использовать высокоскоростной интернет на своем мобильном телефоне Nokia, не платя ничего своему оператору мобильной связи. Как это устроено [ Toc ] Я знаю, что большинство людей не заботятся о том, как все это работает, но все же есть такие, как я, которые дозируют и для этих людей: здесь мы создадим персональный сервер, который Как я могу узнать, связана ли проблема GPS с аппаратным или программным обеспечением?

Как я могу узнать, связана ли проблема GPS с аппаратным или программным обеспечением? Чтобы узнать, в чем проблема, вы можете использовать приложение, как Основы GPS который доступен в магазине Play. Загрузите и установите GPS Essentials на свой телефон. Теперь откройте приложение и нажмите на спутники. Вы заметите на своем экране, что ваш телефон будет пытаться подключиться к спутникам Как быстро запустить мобильную передачу данных (мобильный интернет) для повседневного использования телефона?

Как быстро запустить мобильную передачу данных (мобильный интернет) для повседневного использования телефона? После того, как мы выполнили вышеуказанные операции, теперь легко запустить мобильный интернет. 1. Включить сотовые данные (например, с помощью значка в верхней панели) 2. Запустите приложение Scripter. 3. Нажмите пальцем на скрипт «MobileData_Fix.sh». 4. Пользуюсь интернетом :) Показать / скрыть заархивированный контент Вы ищете лучшие плагины и инструменты для управления рекламой для WordPress?

Вы ищете лучшие плагины и инструменты для управления рекламой для WordPress? Многие владельцы сайтов WordPress полагаются на рекламу для монетизации своих сайтов. В этой статье мы расскажем о лучших плагинах и решениях для управления рекламой для WordPress, чтобы оптимизировать ваши доходы от рекламы. Тем не менее, вы хотели бы пригласить еще несколько человек с работы также на свадьбу?

Тем не менее, вы хотели бы пригласить еще несколько человек с работы также на свадьбу? Это деликатная ситуация, и здесь сложно дать универсальный совет. Вы должны сами почувствовать, к чему будут относиться незваные сотрудники, будут ли они чувствовать себя обиженными. Может случиться, что в такой ситуации люди, которых вы не включили в список гостей свадьбы, проявят терпимость и проявят понимание, а также обратное - их обидят, что ухудшит рабочую атмосферу. Иногда лучше пригласить всех или кого Хотите больше творческих идей о том, как вы можете использовать Google Maps?

Хотите больше творческих идей о том, как вы можете использовать Google Maps? Проверьте наш список 10 уникальных коллажей Google Maps 10 уникальных Google Maps Mashups, которые вы можете найти для информации 10 уникальных Какие еще элементы сайта должны быть оптимизированы?

Какие еще элементы сайта должны быть оптимизированы? Это также ссылки, видео и ключевые слова. На что еще следует обращать внимание или избегать при оптимизации вашего сайта? Мы скоро посвятим наши следующие записи этим вопросам. Начинается нормально, как младшая модель, не так ли?

Начинается нормально, как младшая модель, не так ли? К сожалению, если идти дальше ко рту, будет нажата одно слово: трагедия, потому что предлагаемое разрешение составляет 854 х 480 пикселей. Нет, вам не нужно вытирать глаза в изумлении, вы читаете это хорошо. Отображаемое изображение определенно сложно считать достаточно резким. На мой взгляд, это недопустимо для телефона стоимостью почти 500 злотых - это считалось хорошим значением во времена смартфонов, но не сейчас, когда HD (1280 x 720 пикселей)

Но не все 42 вещи одинаково важны, верно?

Или это похоже на то, что это было быстро собрано одним человеком?

Информация о компании - принадлежит ли сайт компании с названием компании в нижнем колонтитуле?

Условия использования и политика конфиденциальности - есть ли у них условия обслуживания и политика конфиденциальности?

Контактная информация - предоставляют ли они физический контактный адрес на странице контактов или в своих условиях обслуживания?

Как сделать свадебные приглашения?

Не нашли ли вы те, которые оправдали бы ваши ожидания?

600. Я тестирую их с марта, и мне было интересно, как укусить их обзор / сравнение - есть ли у вас отдельные обзоры для каждой модели часов или описать их в одной статье?

600. Я тестирую их с марта, и мне было интересно, как укусить их обзор / сравнение - есть ли у вас отдельные обзоры для каждой модели часов или описать их в одной статье?

Exe все еще не устранена?